Um was geht es?

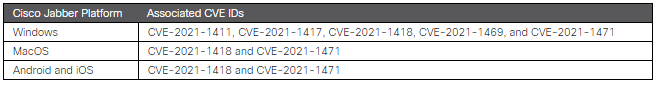

Gleich mehrere Sicherheitslücken wurden bei Cisco Jabber identifiziert, eine davon ist kritisch. Betroffen ist die Software Jabber für Windows und MacOS und Jabber für Mobilgeräte. Angreifern bietet sich dadurch die Möglichkeit, beliebige Programme mit erhöhten Rechten auszuführen, um auf vertrauliche Informationen zuzugreifen, geschützten Netzwerk-Traffic abzufangen oder Services in Form von Denial of Service (DoS) zu unterbrechen.

Cisco hat bestätigt, dass CVE-2021-1471 nicht ausgenutzt werden kann, wenn einer der folgenden Modi konfiguriert wurde:

- Phone-only Mode

- Team Messaging Mode

Betroffene Plattformen und was Sie jetzt tun müssen

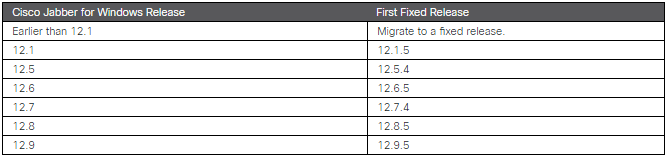

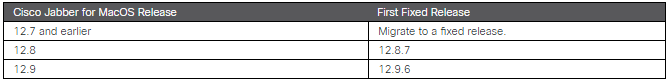

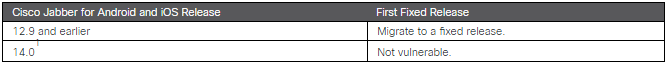

Cisco hat die Software-Updates veröffentlicht, mit denen die Sicherheitslücken geschlossen werden. Wir empfehlen dringend ein Update auf eine der angegeben, abgesicherten Versionen.

Folgend eine Übersicht der Releases, welche von Cisco als sicher eingestuft wurden:

Cisco Jabber für Windows

Cisco Jabber für MacOS

Cisco Jabber for Android and iOS

Cisco Jabber for BlackBerry and Cisco Jabber for Intune MAM

![]()

Quelle: tools.cisco.com

Haben Sie Fragen oder brauchen Sie Unterstützung?

Falls Sie mit der Situation überfordert sind oder Hilfe bei den Release-Updates brauchen, stehen wir als Cisco Partner zur Verfügung. Kontaktieren Sie uns über das Kontaktformular oder rufen Sie unseren Servicedesk an: +41 58 531 00 31