Seit Ende März 2021 steht mit FortiOS 7.0 der neueste Release für die Firewalls von Fortinet zur Verfügung. Bei diesem Release handelt es sich um ein weitreichendes Fresh-Up für die Geräte des renommierten Sicherheitsherstellers. Wir haben den Release geprüft und für euch die neusten Funktionen zusammengefasst.

Welche neuen Funktionen stehen zur Verfügung?

FortiOS 7.0 umfasst insgesamt weit über hundert neue Funktionen. Der folgende Artikel stellt die aus unserer Sicht relevantesten Neuerungen vor. Für eine vollständige Liste sämtlicher neuen Features empfehlen wir eine Lektüre des New Features Guide.

Zero Trust Network Access

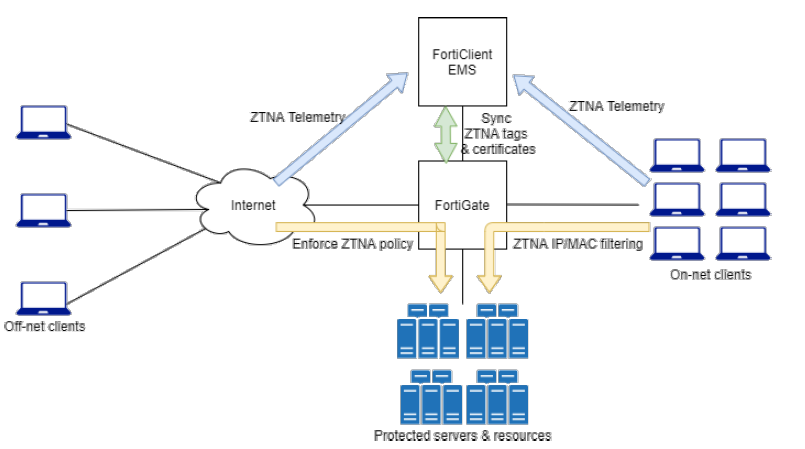

Rund anderthalb Jahre nach Beginn der Corona-Pandemie, schlägt sich diese nun indirekt auch auf die Feature-Liste des neuesten Releases nieder. Das durch die Pandemie akzentuierte Bedürfnis nach Home-Office- und dezentralen Arbeitslösungen führt dazu, dass inzwischen verschiedenste Sicherheitshersteller unter dem Stichwort Zero Trust Network Access neue Funktionen und Ansätze nachliefern. Der Marktanalyst Gartner hat in seinem «Market Guide for ZTNA » bereits letztes Jahr diese Technologie als zukunftsweisend umschrieben. Gartner definiert ZTNA als Sammelbegriff für technologische Massnahmen, die sicherstellen, dass ein Zugriff auf eine Applikation jeweils nach den Prinzipien «just in Time» und «Just Enough» gewährt wird. Nebst der Benutzeridentität und der Geräteidentität soll mit ZTNA auch die Gerätehygiene (Posture Check) sowie ein allfälliger Kontext berücksichtigt werden, damit eine zeitlich begrenzte Zugriffsberechtigung auf eine Ressource erteilt wird. Bei diesem Sicherheitsansatz wird nicht mehr unterschieden, ob sich ein Client im internen Netz (on-Net) oder ausserhalb des internen Netzes (off-Net) befindet.

Das ZTNA Konzept von Fortinet sieht vor, dass sich nebst den Firewalls von Fortinet zumindest auch ein Enterprise Management Server (EMS) im Einsatz befindet. Um die neuen Vorteile von ZTNA zu nutzen, müssen sich sämtliche Clients via FortiClient am EMS Server registrieren. Dieser übernimmt die Authentisierung des Benutzers sowie des Gerätes und führt anschliessend die vordefinierten Posture Checks durch, welche beispielsweise sicherstellen, dass sich auf dem Client eine aktuelle Antivirenlösung sowie die neuesten Windows Updates befinden. Nach Abschluss dieser Checks erteilt der EMS dem Client ein Zertifikat, welches für die spätere Kommunikation mit den geschützten Applikationen genutzt wird.

Basierend auf diesen Informationen wendet EMS die passenden Zero Trust-Tagging-Rules an, um den Client zu markieren. Diese Tags sowie die Client-Zertifikatsinformationen werden in Echtzeit mit der Firewall synchronisiert was Ihr ermöglicht, die Identität des Clients anhand des Client-Zertifikats zu überprüfen und den Zugriff basierend auf den in der ZTNA-Regel angewendeten ZTNA-Tags zu gewähren.

Auf der Firewall kann der Access-Proxy dem Client HTTP- oder TCP-Verkehr über eine sichere HTTPS-Verbindung zur Verfügung stellen. Dies ermöglicht einen nahtlosen Zugriff vom Client auf die geschützten Server, ohne dass vorgängig eine IPsec- oder SSL-VPN-Verbindung aufgebaut werden muss.

Wenn nun ein Client eine Verbindung zu einer geschützten HTTP-basierten Applikation herstellen möchte, muss sichergestellt werden, dass die Adresse der Applikation zum Zugriffs-Proxy-VIP-Objekt auf der FortiGate Firewall auflöst. Die Firewall leitet die Verbindung weiter und unternimmt Schritte zur Authentifizierung des Benutzers. Sie fordert den Benutzer auf das vorgängig ausgetauschte Zertifikat zu übermitteln, und verifiziert dieses anhand der ZTNA-Endpoint Informationen, welche vom EMS auf die Firewall synchronisiert wurden.

Wenn auf der Firewall auf dem entsprechenden VIP-Objekt zusätzlich ein Authentifizierungsschema (wie zum Beispiel SAML-Authentifizierung) konfiguriert ist, wird der Client zur Anmeldung an ein Portal weitergeleitet. Wenn dies gelingt, wird der Datenverkehr basierend auf den ZTNA-Regeln zugelassen, und die Firewall gibt den Zugriff zur entsprechenden Website frei.

Integration von ACME

Mit Einbindung des ACME Standards ist es nun möglich, auf der Firewall automatisiert kostenfreie Let’s Encrypt Zertifikate zu beziehen. Die Serverzertifikate können im Anschluss für eine sichere Administratoranmeldung am GUI oder auch für den Zugriff aufs SSL-VPN-Portal verwendet werden. Eine weitergehende Nutzung dieser Zertifikate (beispielsweise für IPSec VPN etc.) ist zum jetzigen Zeitpunkt noch nicht vorgesehen.

Damit dies funktioniert, müssen folgende Bedingungen erfüllt sein:

- Die Firewall muss eine öffentliche IP-Adresse und einen Hostname im DNS hinterlegt haben

- Die konfigurierte ACME-Schnittstelle muss öffentlich zugänglich sein, damit die Firewall auf ACME-Aktualisierungsanforderungen hören kann. Es dürfen keine VIP-Objekte oder Port-Weiterleitung auf Port 80 (HTTP) oder 443 (HTTPS) bestehen.

Die auf diese Art erlangten Zertifikate weisen jeweils eine Gültigkeit von 90 Tagen auf, und werden danach automatisch erneuert.

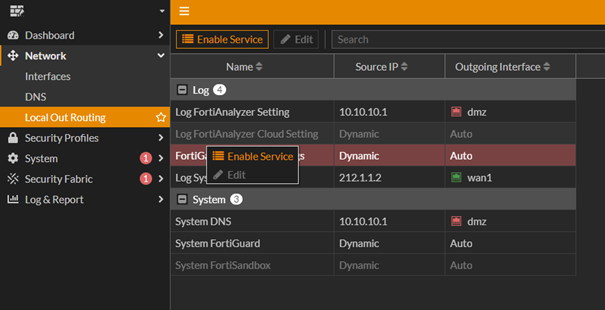

Local Out Routing für Systemdatenverkehr

Unter “Global > Network > Local Out Routing” besteht die Möglichkeit, den ausgehenden Traffic neu für die verschiedenen ausgehenden Services feingranular zu steuern. Pro Service kann neu definiert werden, über welches Interface und über welche Source IP die Kommunikation stattfinden soll. Die Firewall interne Routingtabelle wird dabei übersteuert.

Security Fabric neu auch in VDOM-Szenarien einsetzbar

Bereits seit FortiOS 5.4 bietet die Security Fabric eine Möglichkeit, wie verschiedenste Sicherheitskomponenten untereinander Informationen austauschen und Abläufe automatisiert werden können. Bisher konnte diese Funktion nur eingesetzt werden, wenn die Firewall nicht mit mehreren VDOMs betrieben wurde. Ab sofort besteht diese Limitierung nicht mehr, und die verschiedenen VDOMs können alle an einer Security Fabric partizipieren. Zusätzlich kann neu auch eine FortiWeb mit in das Konstrukt direkt über die RootVDOM oder auch über eine Downstream Fortigate mit eingebunden werden.

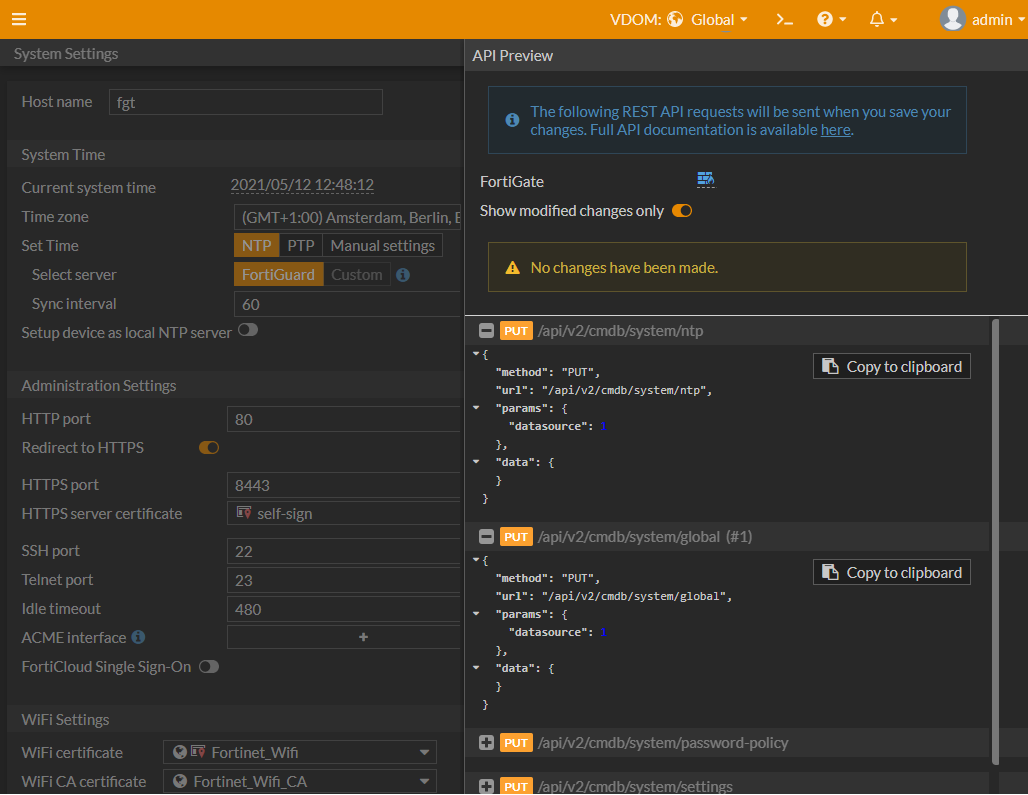

Optimierungen im GUI

Auch im GUI hat Fortinet an diversen Orten optimiert und verbessert. Neu stehen mit Retro, Dark Matter, Onyx und Eclipse vier erfrischende Themes zur Verfügung. Auf kleinen Monitoren besteht neu die Möglichkeit das Hauptmenü auszublenden, um den zusätzlichen Platz sinnvoll zu nutzen. Auch dem Umstand, dass die Firewalls immer mehr über APIs in weitere Ökosysteme eingebunden werden, trägt Fortinet Rechnung. So kann bei jeder Maske im GUI auf der rechten Seite ein API-Preview eingeblendet werden, welche direkt die REST API Requests der Einstellungen auf der linken Seite anzeigt. Entwickler haben so die Möglichkeit die entsprechenden Queries direkt in ihre Anwendungen zu übernehmen und zu adaptieren. Nicht zuletzt wurde die Anzahl Widgets und Dashboards erweitert, so dass die Übersichtlichkeit auf der Startseite noch weiter an die individuellen Bedürfnisse angepasst werden kann.

Wer kann auf FortiOS 7.0 upgraden?

Der grösste Teil der Geräte, welche mit dem Vorgängerrelease FortiOS 6.4 ausgestattet werden können, sind auch mit FortiOS 7.0 kompatibel. Ausnahmen gibt es bei älteren Geräten der D-Serie. So können die Modelle 300D, 400D, 500D, 600D sowie Modelle der 3810D Serie nicht mehr mit FortiOS 7.0 betrieben werden. Sehr neue Geräte wie die 80F, 200F, 1800F, 2600F, 4200F sowie die 6000er Serie können zwar mit FortiOS 7.0 bestückt werden, jedoch handelt es sich dabei vorderhand noch um Patch-Releases. Das bedeutet, dass die Software für diese Modelle aktuell noch Anpassungen im Quellcode benötigt und deshalb von der Performance her eingeschränkt sein könnten. Fortinet hat jedoch versprochen, dass diese Geräte im Laufe des Release-Zyklus ebenfalls in den regulären Release überführt werden sollen.

Etwas weniger umfangreich fällt die Liste bezüglich Kompatibilität mit FortiOS 7.0 bei den Accesspoints aus. Soll eine Firewall, welche gleichzeitig auch als Controller für die Wireless Accesspoints fungiert, auf FortiOS 7.0 migriert werden, so muss nicht nur die Firewall mit dem neuen Release kompatibel sein, sondern es müssen den Release auch sämtliche Accesspoints unterstützen.

Accesspoints die FortiOS 7.0 unterstützen

- FAP-221E

- FAP-222E

- FAP-223E

- FAP-224E

- FAP-231E

- FAP-231F

- FAP-234F

- FAP-23JF

- FAP-431F

- FAP-432F

- FAP-433F

FortiOS 6.4 kompatible Accesspoints, die FortiOS 7.0 nicht unterstützen

- FAP-S221E

- FAP-S223E

- FAP-S421E

- FAP-S422E

- FAP-S423E

- FAP-321E

- FAP-421E

Möchten auch Sie von den neuen Funktionen profitieren? Kontaktieren Sie uns.

Gerne unterstützen wir Sie beim Upgrade auf die neuste FortiOS 7.0 Version.

Weiterführende Links

- Release Notes FortiOS 7.0

- Präsentation von Fortinet: FortiOS 7.0 What’s New